Scanner de vulnérabilités

Cyber Access

A travers notre scanner de vulnérabilités, adoptez une approche proactive de la cybersécurité en identifiant et corrigeant les failles de votre système d’information.

Le rôle d'un scanner de vulnérabilités en cybersécurité

Un scanner de vulnérabilités est un logiciel qui joue un rôle crucial en identifiant les failles potentielles de votre système d'information avant qu’elles ne soient exploitées. NBS system rajoute l'offre de scan de vulnérabilités Cyber Access à son arsenal afin de permettent aux entreprises de maintenir une sécurité proactive, en s’assurant qu’aucun angle mort ne compromet la protection des systèmes. Partie intégrante d’une approche de cybersécurité holistique, ces scans réguliers complètent les Pentests et les autres mesures de sécurité pour offrir une défense robuste et continue.

Cyber Access : Le scanner de vulnérabilités par des experts cyber

Depuis 1999, NBS System est prestataire de service en sécurité offensive et réalise des missions de pentest, d’ingénierie sociale et de campagne de phishing. Pour compléter son offre, afin d’avoir une approche dans la détection de vulnérabilité proactive et ce de manière récurrente, NBS System lance aujourd’hui son offre de scanner de vulnérabilités « Cyber Access ». Cette solution s’adresse à tout type d’entreprise et est destinée aux services informatiques ou aux dirigeants d’entreprise. Ce scanner de vulnérabilités analyse l’exposition externe.

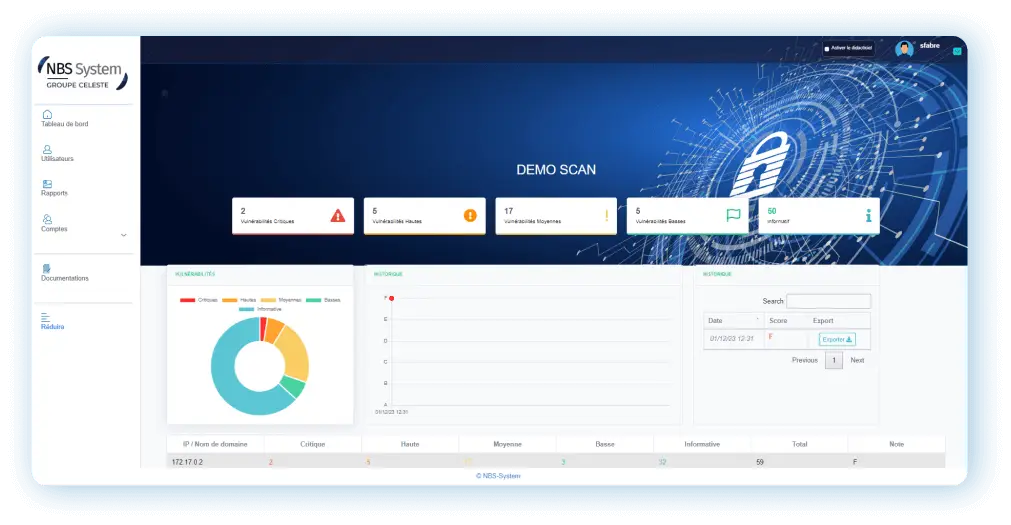

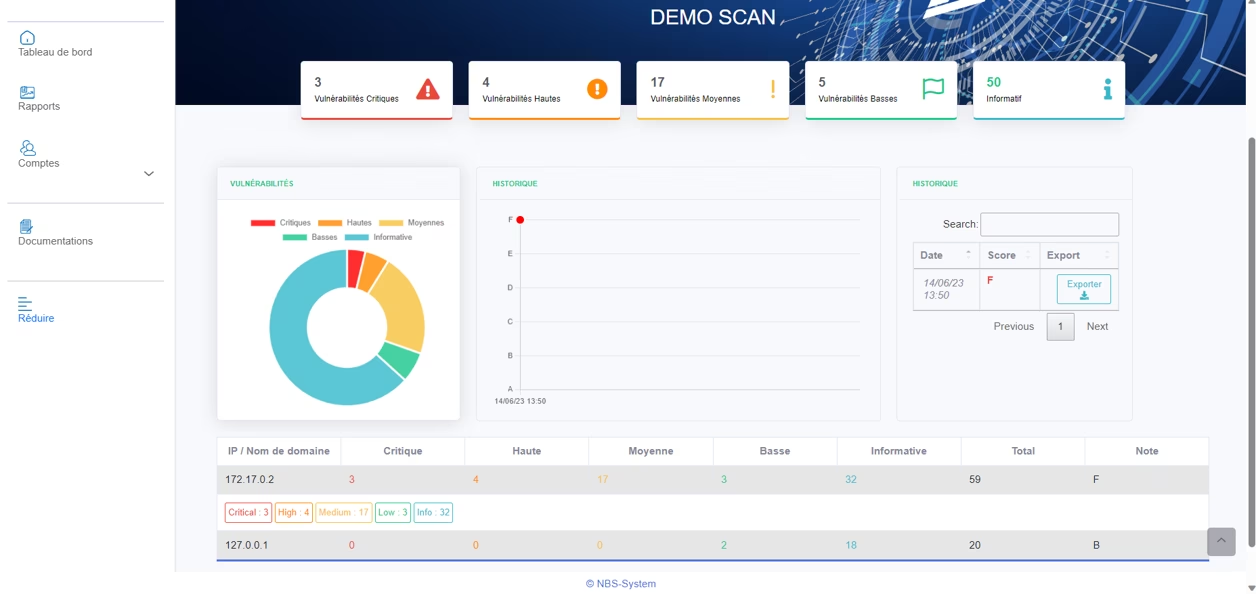

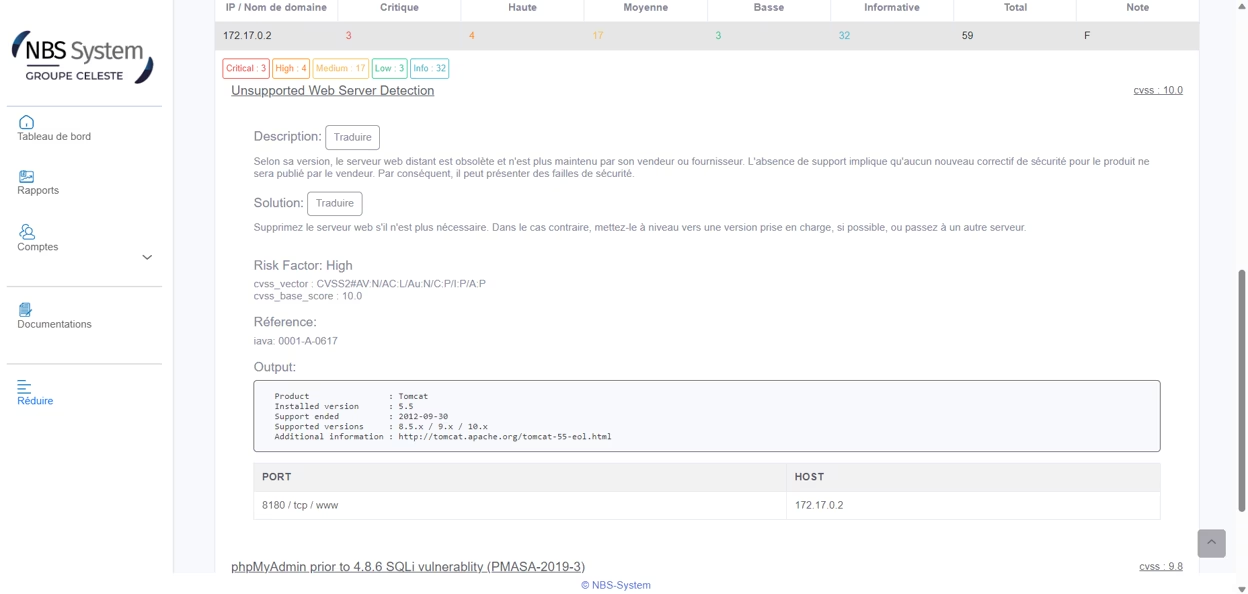

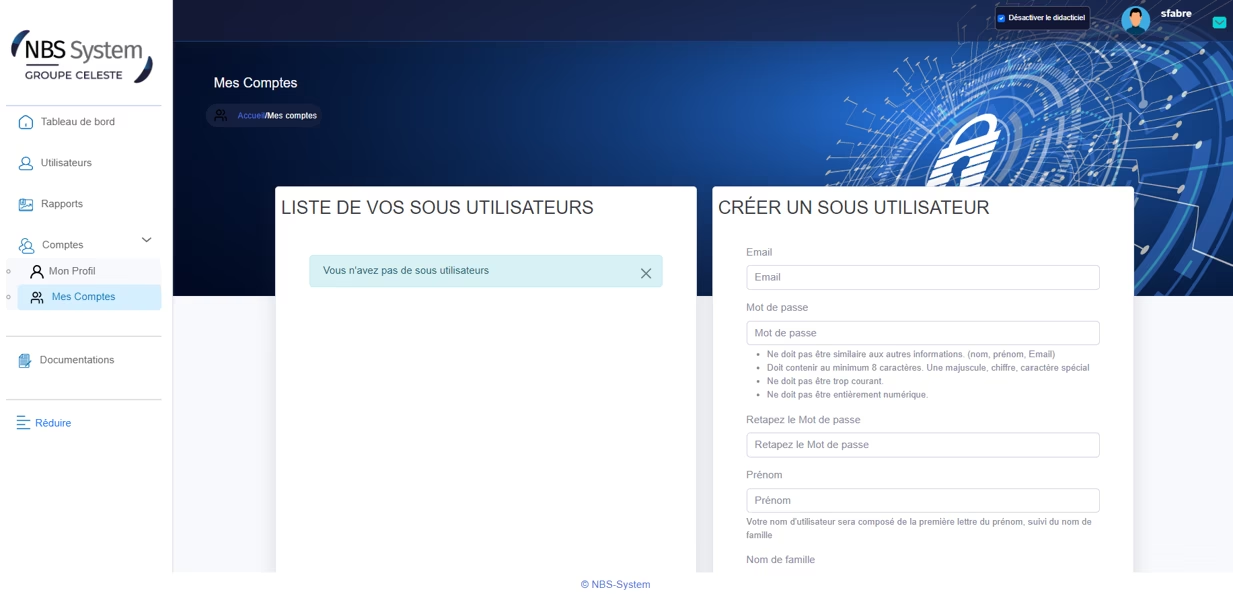

Cyber Access est une solution clé en main, de consultation de rapports de pentests automatisés se présentant sous la forme d’une interface tableau de bord, simple et intuitive. Chaque organisation peut s’y connecter avec 10 utilisateurs internes afin de suivre les résultats et/ou d’exporter les rapports qui y sont sauvegardés durant 1 an. Cette solution offre une identification et une gestion des vulnérabilités.

Que permet le scanner de vulnérabilités

« Cyber Access » ?

Analyse automatisée des systèmes

Un scanner de vulnérabilités automatisé présente de nombreux avantages en termes de rapidité et d'efficacité. Détection précoce des vulnérabilité, couverture complète de vos actifs numériques, réduction des erreurs humaines. Identifiez les risques externes et agissez rapidement.

Scans récurrents et programmés

Pour garantir une sécurité continue, NBS System propose des scans de vulnérabilités récurrents. Ces scans peuvent être programmés à des intervalles réguliers pour s’assurer que les nouvelles vulnérabilités sont rapidement détectées et traitées.

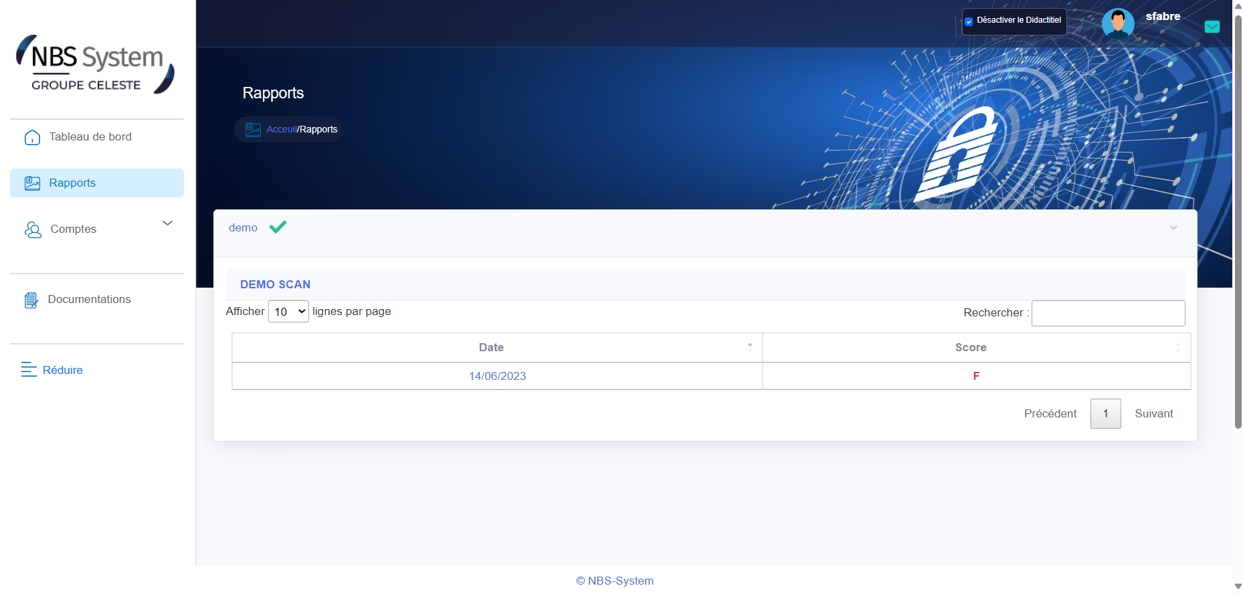

Rapports détaillés et exploitables

Chaque scan de vulnérabilité génère un rapport détaillé qui comprend les vulnérabilités détectées, leur criticité et des recommandations pour les corriger. Ces rapports sont conçus pour être facilement compréhensibles et pour servir de base aux contre-mesures initiées par les équipes de sécurité.

Common Vulnerability Scoring System (CVSS)

Pour évaluer la gravité des vulnérabilités détectées, Cyber Access utilise le score CVSS (Common Vulnerability Scoring System), un système standardisé largement reconnu dans l'industrie de la sécurité informatique.Les scores CVSS sont faciles à comprendre, ce qui facilite la communication des niveaux de risque entre les équipes techniques et les parties prenantes non techniques.

Quels sont les avantages du scanner de vulnérabilités « Cyber Access » ?

Interface simplifiée et intuitive

En développant cette solution, notre principal objectif était de créer une expérience intuitive et claire pour nos clients, leur permettant de visualiser rapidement les résultats des scans et les recommandations de correctifs via leur tableau de bord. Nous avons mis un point d'honneur à rendre les éléments faciles à comprendre, et à simplifier les actions à entreprendre.

Logiciel hébergé dans des datacenters Français souverains et sécurisés

En ce qui concerne la sécurité, Cyber Access est hébergée exclusivement dans nos datacenters en France, garantissant ainsi une totale souveraineté des données. Cette caractéristique est cruciale pour les entreprises ayant des normes de sécurité strictes ou attachant une grande importance à la localisation géographique de leurs données sensibles.

Flexibilité pour vos opérations

Nous avons également intégré une certaine flexibilité concernant la fréquence des scans, les horaires et les jours, afin de s'adapter au mieux aux contraintes de service. Cette personnalisation vise à répondre aux besoins spécifiques des entreprises.

Rapports sauvegardés pour 1 an

Bénéficiez d'un système d'historisation avec la sauvegarde des rapports détaillés générés sur une période d'un an.Grâce à cette fonctionnalité, il est possible de suivre de manière précise et continue l'état de sécurité informatique de votre exposition publique.

Comment utiliser le scanner de vulnérabilités

« Cyber Access » ?

Voici un guide de base pour comprendre comment utiliser le scanner de vulnérabilités « Cyber Access » de manière efficace.

Contrat

La contractualisation implique la formalisation des accords entre l'organisation qui souhaite effectuer l’analyse des vulnérabilités et NBS System, le fournisseur du scanner de vulnérabilités.

Configuration

La transmission des adresses IPs ou URLs aux équipes NBS System permet de garantir que le processus d’analyse des vulnérabilités se déroule sans accroc. Nous nous assurons que les cibles à scanner sont clairement identifiées et que les équipes NBS System disposent de toutes les informations nécessaires pour configurer correctement le scanner de vulnérabilités.

Intervention de NBS System

Prise de contrôle par les équipes NBS System, pour venir configurer et exécuter des scans efficaces, afin de détecter les vulnérabilités et de prendre des mesures pour protéger les actifs de l'organisation.

Consultation des résultats

La consultation des résultats dans l'interface utilisateur est essentielle pour transformer les données de scan en actions concrètes. L'interface tableau de bord du scanner de vulnérabilités est utile pour consulter, analyser et agir sur les résultats des scans.

Assistance par nos experts

Cette étape intervient lorsque les entreprises ont besoin d'une expertise spécialisée pour interpréter les résultats des scans, prioriser les actions correctives ou résoudre des vulnérabilités complexes. Les spécialistes de NBS System sont disponibles pour fournir une assistance personnalisée à tout moment, dans le but ultime d'assurer la sécurité optimale des systèmes et des applications de ses clients.

L'offre « Cyber Access » vous intéresse ?

Vous souhaitez en apprendre davantage sur le scanner de vulnérabilités « Cyber Access » et sur la manière dont nous pouvons répondre à vos besoins en matière de sécurité informatique ?

N'hésitez pas à nous le faire savoir ! Nous serons ravis de discuter plus en détail de notre offre et de trouver comment nous pouvons vous aider à renforcer la sécurité de vos systèmes et applications

Découvrez les services NBS System

Des prestations pour une approche globale de la cybersécurité